Depuis 2006, les infrastructures critiques ont été reconnues par le Gouvernement français comme stratégiques pour la sécurité du pays[1]. Faisant le constat de l’importance de leurs activités et du nombre croissant d’attaques-cyber pesant sur elles, la France s’est depuis dotée d’une règlementation complète afin d’assurer leur sécurité et résilience. C’est l’un des premiers pays à s’être doté d’un tel dispositif obligatoire.

Les acteurs économiques et industriels, publics et privés, les plus critiques ont été identifiés sous le nom d’opérateur d’importance vitale (OIV). Ces derniers font partis du dispositif interministériel de sécurité des activités d’importance vitale (SAIV) soumis au code de la défense.

Cette démarche souligne l’importance accordée par la France à la sécurité de ces entités, essentielles pour le bon fonctionnement du pays. Depuis 2013, les OIV sont mêmes considérés comme acteurs de la stratégie nationale de sécurité. En effet, ils sont définis par l’ANSSI comme « une organisation privée ou publique pour laquelle une défaillance de certaines de ses activités, à la suite d’un acte de malveillance, sabotage ou terrorisme, pourrait compromettre le potentiel de guerre ou économique, la sécurité ou la capacité de survie de la nation, ou de mettre en cause gravement la santé ou la vie de la population ». Au total, plus de 250 opérateurs ont été identifiés, à travers 12 secteurs, tels que la distribution d’eau, l’énergie, la finance, le transport, etc.

Du fait de leur importance stratégique, ces entités font l’objet de nombreuses obligations. Celles relatives à la sécurité des systèmes d’information ont été introduites par la Loi de Programmation Militaire (LPM) de 2013. Ils sont dénommés Systèmes d’Information d’Importance Vitale (SIIV) et doivent respecter certaines mesures imposées par la LPM et le décret nᵒ2015-351 du 27 mars 2015. Celles-ci portent sur la gestion et l’accès aux réseaux, la détection d’incidents, la confidentialité des informations, etc.

Par ailleurs, les OIV ne peuvent travailler avec n’importe quel prestataire de service ou produit de sécurité. Ces derniers doivent être qualifiés par l’ANSSI selon une procédure introduite par le décret nᵒ2015-350 du 27 mars 2015.

Afin de remplir ces obligations, l’ANSSI a publié plusieurs guides et recommandations. L’un porte notamment sur la connexion d’un système d’information vital à Internet.

En effet, les SIIV contiennent des informations critiques, souvent classifiées, qui doivent dès lors être protégées. Les infrastructures de ces réseaux nécessitent également de grandes précautions.

Alors que ces domaines étaient auparavant isolés de tout autre réseau et d’Internet, la digitalisation et la sophistication des cyber-attaques rendent cette séparation stricte inefficace et difficile à gérer.

Dès lors, des mesures de sécurité doivent être prises avant d’éviter tout vol, perte, divulgation, manipulation de données ou encore l’intrusion de malware au sein de ces réseaux critiques.

L’ANSII évoque pour cela dans son guide le recours à des passerelles d’interconnexion de sécurité, plus connues sous le terme de Security Guard ou de Cross Domain Solutions dans le monde anglophone. Celles-ci permettent de contrôler le flux de données entre réseaux de niveaux de sécurité différents, tout en protégeant le domaine le plus critique de toutes attaques externes. Les échanges d’information entre un SIIV et Internet ne sont qu’un exemple des multiples usages de cette technologie.

Si bien configurées, ces Security Guards permettent aux OIV de remplir les vingt obligations relatives à la sécurité des SIIV, et notamment celles relatives à la détection (7), le cloisonnement (16) et de filtrage (17).

Ces équipements sont des produits de haute technologie et très sécurisés. Ils prennent la forme d’appliance qui agissent entre les deux réseaux. Ils sont capables de filtrer toutes les données destinées à être échangées vers un réseau externe. Cela est fait sur le principe de zero-trust : la passerelle est configurée pour ne permettre que l’échange de données autorisées à circuler. Les données sont reconnues selon le protocole utilisé et leur format. Les données structurées sont filtrées par un rule-set, la politique définissant le format de la donnée et permettant de la reconnaitre. Plusieurs protocoles comme Modbus, MQTT, OPC, etc. peuvent être supportés par la passerelle.

La passerelle est ainsi incontournable pour pouvoir échanger avec l’autre réseau, ou dans le cas du guide, avec Internet (Recommandation 4). Les flux sont cloisonnés (Recommandation 5), analysés (Recommandation 9) et font l’objet d’une rupture protocolaire (Recommandation 8). Si la passerelle ne reconnait pas les données, le transfert sera automatiquement bloqué (Recommandation 20). L’ensemble des échanges sont journalisés (Recommandation 26).

Ces passerelles rendent aussi possible la réception de données d’un domaine moins critique. Elles sont généralement combinées à un pare-feu. Une passerelle ne peut servir qu’à échanger entre deux zones bien précises (Recommandation 12). Elles préviennent également de tout attaque par dénis de service (Recommandation 17 et 18).

Cette technologie n’est maitrisée que par une poignée d’entreprise dans le monde.

Pour les scénarios concernant uniquement des transferts de données unilatéraux, des passerelles unidirectionnelles ou diodes existent également. Ce type de produit bloque alors automatiquement tout retour d’information.

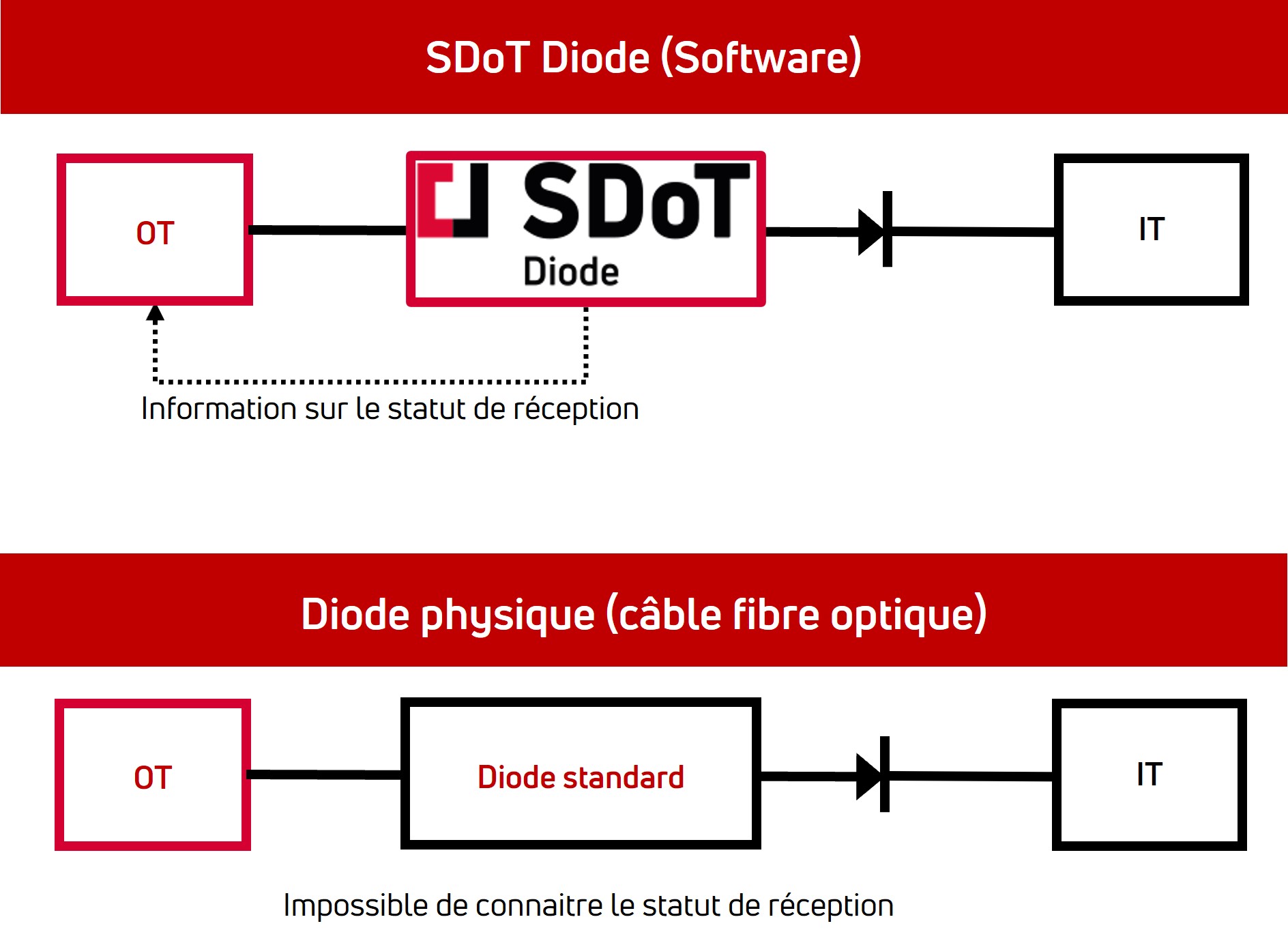

Les diodes classiques, à fibre optique, ne sont censées que supporter que le protocole UDP, car il n’induit pas d’échanges entre les deux réseaux. Cela peut poser un problème aux utilisateurs, car il est dès lors impossible de savoir si l’information a pu être transférée ou non. De nombreux scénarios impliquent également de pouvoir utiliser des protocoles bidirectionnels (http, smtp, tcp, etc.).

Pour se faire, certains vendeurs proposent d’utiliser une seconde diode, reliant les mêmes réseaux dans le sens inverse. Ceci est cependant très dangereux puisqu’il devient dès lors possible d’utiliser cette deuxième diode pour infiltrer le réseau critique.

Si, une diode permet de recevoir le statut de la donnée envoyée, les mécanismes le permettant doivent être bien analysés. Les diodes traditionnelles, optiques, présentent dans ces cas précis des risques importants.

Certaines diodes, comme celles d’Infodas, SDoT Diode, proposent des solutions avancées et totalement sécurisées, grâce au microkernel utilisé.

Illustration d’une diode :

La qualité et fonctionnalité des diodes et des passerelles d’interconnexion peuvent être facilement évaluées par les accréditations dont elles bénéficient et le nombre de protocoles supportés. Les agences nationales chargées de la protection des systèmes d’information et l’Union Européenne ont des listes de produits certifiés.

Focus sur les principaux éléments de sécurité des produits d’Infodas répondant aux recommandations de l’ANSSI

| Recommandation 4 : Rendre incontournable la passerelle Internet sécurisée | La passerelle, pour un scénario avec un Internet ou un autre réseau, agit comme un intermédiaire. Tous les flux vers l’extérieur doivent passer par elle et y être filtrés avant de pouvoir être effectivement atteindre l’autre côté. |

| Recommandation 6 : Cloisonner les flux au sein de chaines de traitement homogène | La passerelle sépare physiquement les deux réseaux. Tous les flux passent par elle et y sont analysés. Seul l’utilisateur, du côté domaine critique, initie les flux. La passerelle ne peut le faire. |

| Recommandation 8 : Procéder à une rupture protocolaire des flux | Chaque transfert de donnée fait l’objet d’une rupture protocolaire. |

| Recommandation 9 : Procéder à une analyse des flux en fonction de l’analyse de risque | La passerelle procède à une rupture protocolaire ce qui permet d’éviter toute fuite de données ou intrusion de malwares |

| Recommandation 11 : Evaluer les risques de mutualisation par virtualisation | Les applications sont toutes virtualisées et ne partagent rien entre elles. Elles ne communiquent rien entre elles. L’hardware et les softwares de la passerelle sont strictement séparés. |

| Recommandation 12 : Déployer une passerelle Internet sécurisée à base d’équipements physiques dédié par zone. | La passerelle n’est utilisée comme intermédiaire qu’entre deux réseaux seulement, prédéfinis. Cela garantit le cloisonnement des flux. |

| Recommandation 16 : Administrer de manière sécurisé la passerelle Internet sécurisée | La passerelle est administrée par un ordinateur portable dédié, seulement accessible avec une smart card. Aucun compte utilisateur n’existe. Tout est journalisé. Chaque changement de configuration doit être vérifié. |

| Recommandation 17 : Garantir la disponibilité attendue grâce à la résilience des accès opérateurs | Une redondance peut être ajoutée pour assurer la disponibilité en continue de la passerelle. |

| Recommandation 18 : Mettre en œuvre des contre-mesures aux attaques en déni de service | Un système de mitigation de ce genre d’attaque est inclus au sein de la passerelle. La passerelle saura détecter cette anomalie et agir en fonction. |

| Recommandation 20 : Ignorer les paquets refusés par la politique des pare-feux externes | La passerelle n’est configurée que pour traiter les types de données définis par l’utilisateur. Toutes les autres informations seront bloquées. |

| Recommandation 26 : Centraliser et sécuriser les journaux liés aux accès Web | Un ordinateur, dédié et spécialement conçu pour l’administration de la passerelle, centralise et journalise tous les échanges (réussis ou bloqués). |

| Recommandation 29 : Configurer le serveur mandataire en mode explicite | Le système critique n’est pas visible, il est non-transparent vis-à-vis du réseau avec lequel des informations sont échangées, grâce à la passerelle, placée en intermédiaire. |

[1] Décret 2006-212 du 23 février 2006 relatif à la sécurité des activités d’importance vitale.