Marion Konnerth, Head of Projects bei infodas, durfte als Teilnehmerin der InfoDVag im bayrischen Hammelburg eine ganz neue Erfahrung machen. In fünf Tagen erhielt sie als eine der zivilen Führungskräfte militärische Einblicke und wechselte ihr Büro-Outfit gegen die Uniform. Im Interview spricht sie über ihre Erlebnisse aus dem täglichen Dienst und die neu gewonnenen Erkenntnisse. […]

Einsatzbereite IT im Gefecht

Defekte IT ist eine taktische Gefahr und der IT-Ausfall kann lebensbedrohlich werden. Dagegen gibt es mit technischen Standards und intelligenten Werkzeugen Abhilfe. Wie können softwareunterstütze Werkzeuge für eine höhere Einsatzbereitschaft eingesetzt werden? 1. Vernetzte Operationsführung und das Szenario „IT-Ausfall“ Seit Februar 2022 ist der Ukraine-Krieg zum Schaukasten der modernen, sich verändernden konventionellen Kriegsführung geworden, abseits […]

IT-Grundschutz-Profil für Weltraumsysteme – Teil 2 Bodensegment

Vom 13. bis 15. Mai 2024 findet der Expertenkreis „Cybersicherheit im Weltraum“ auf Initiative des Bundesamtes für Sicherheit in der Informationstechnik (BSI) statt. Vertreter aus Wirtschaft, Verwaltung und Forschung treffen sich, erstmals außerhalb der Räumlichkeiten des BSI, im Berliner Büro der infodas. Ihre Mission: Die Erarbeitung von Maßnahmen zur Stärkung der Cyber-Resilienz von Weltraumsystemen. In […]

Gastbeitrag in der ‚PROCESS‘: Security for Safety – Wie sich die Informationssicherheit auf Arbeits- und Produktionssicherheit auswirkt

Cyberattacken können erhebliche Auswirkungen für Unternehmen, aber auch komplette Wirtschaftsbereiche haben. Der Schutz und die Einführung entsprechender Sicherheitsmaßnahmen sind für Betreiber von Kritischen Infrastrukturen sowie gefährdeten industriellen Sektoren alternativlos. In der Februar-Ausgabe des Branchenmagazins in der Prozessindustrie ‚PROCESS‘ unterstrich Sebastian Dännart, Director IT Security Consulting bei der INFODAS GmbH, gemeinsam mit Nicolas Bennerscheid und Lars […]

Was ist STANAG?

Das NATO-Standardisierungsabkommen (STANAG) beinhaltet eine Reihe von Standards und Verfahren, die von den Mitgliedsländern der Nordatlantikpakt-Organisation (NATO) verwendet werden, um die Interoperabilität und Kompatibilität ihrer Streitkräfte sicherzustellen. Der Zweck von STANAG besteht darin, die Zusammenarbeit und Koordination zwischen den NATO-Mitgliedstaaten zu erleichtern, insbesondere in Krisen- oder Konfliktzeiten. Es gibt zahlreiche STANAGs, die eine breite Palette […]

Eine neue Digitale Nachhaltigkeit erreichen und gestalten

Die politisch-gesellschaftliche Debatte über Frieden und Freiheit in Verbindung mit Nachhaltigkeit hat spätestens mit dem Russisch-Ukrainischen Krieg die breite Öffentlichkeit erreicht. Der wichtige Begriff der Nachhaltigkeit hat dabei, unabhängig von möglichen ESG-Regulationen, für viele politische und wirtschaftliche Bereiche einen neuen Anstrich erhalten. Gemeint ist oftmals die Erhöhung der Resilienz unseres Landes. Sei es die Absicherung unseres […]

Was Sie über die Schwachstelle Log4j wissen und welche Maßnahmen Sie ergreifen sollten

Am 9. Dezember wurde eine Zero-Day-Lücke bekannt, welche das allseits bekannte und weit verbreitete Framework Apache Log4j betrifft. Die Schwachstelle trägt den Namen Log4Shell und wird als CVE-2021-44228 identifiziert. Die Lage und der Wissensstand verändern sich kontinuierlich, insofern stellt dieser Artikel nicht den Anspruch auf Vollständigkeit. Wir empfehlen, regelmäßig die einschlägigen Quellen von Sicherheitsbehörden zu […]

KI im Geheimschutz – Empfehlungsalgorithmen und automatisierte Prüfung von eingestuften Dokumenten

Empfehlungsalgorithmen und automatisierte Prüfung von eingestuften Dokumenten sowie Erkennung von Anomalien mittels Deep Learning bei kritischen Netzübergängen können die Sicherheit und Vertrauenswürdigkeit im Umgang mit sicherheitsrelevanten Daten erhöhen. Künstliche Intelligenz (KI) ist ein aktuelles Trendthema der Digitalisierung. Die Entwicklung war bisher rasant und sicher ist, ihre volle Wirkung wird KI erst noch in Gänze entwickeln. […]

Experteninterview: Was Sie schon immer über den Geheimschutz wissen wollten

Warum wollen Organisationen in die Geheimschutzbetreuung aufgenommen werden und wie wird man aufgenommen? Im Rahmen von manchen Aufträgen der öffentlichen Hand werden Unternehmen geheimhaltungsbedürftige Informationen übermittelt. Diese sogenannten Verschlusssachen (VS) müssen natürlich geschützt werden. Die Rahmenbedingungen hierzu werden maßgeblich durch die Geheimschutzbetreuung des Bundesministerium für Wirtschaft und Energie (BMWi) festgelegt und überwacht. Um in die […]

Was deutsche Firmen über die CMMC Zertifizierung des DoD wissen sollten

Sind deutsche Firmen von CMMC betroffen? Ja. Die Cybersecurity Maturity Model Certification (CMMC) betrifft weltweit alle Firmen, die direkt oder indirekt Geschäftsbeziehungen mit dem U.S. Verteidigungsministerium (U.S. Department of Defense (DOD)) haben oder planen. CMMC betrifft Generalunternehmer, Subunternehmer / Zulieferer oder Produkthersteller. Es ist davon auszugehen, dass CMMC auf Ausschreibungen von anderen U.S. Behörden ausgeweitet […]

Wie kann der Einstieg in die IT-Sicherheit bei Produktionssystemen mit Automatisierungstechnik (OT) gelingen?

KRITIS-Unternehmen wie etwa Energieversorger oder Krankenhäuser stehen vor der Herausforderung ein angemessenes Sicherheitsniveau sicherzustellen bzw. zu müssen. Denn Kritische Infrastrukturen (KRITIS) sind gemäß § 8a BSIG verpflichtet, Vorkehrungen zur Vermeidung von Störungen der Verfügbarkeit, Integrität, Authentizität und Vertraulichkeit zu treffen um die Funktionalität ihrer Anlagen und Systeme zu gewährleisten. Diese sind definiert als Einrichtungen, Anlagen […]

KHZG – Förderung der Cybersicherheit in Krankenhäusern

Die Digitalisierung hat die deutschen Krankenhäuser und das deutsche Gesundheitswesen erreicht, jedoch fehlte bislang die finanzielle Unterstützung, um Zukunftsprojekte und informationstechnische Maßnahmen zu fördern. Diese sind aber für Krankenhäuser, die als Kritische Infrastrukturen (KRITIS) den hohen Anforderungen des Bundesamtes für Sicherheit in der Informationstechnik (BSI) entsprechen müssen besonders wichtig. Verantwortliche in Krankenhäusern stehen nun vor […]

Ist der „Change Your Password Day“ noch zeitgemäß?

Jährlich wird am 1. Februar der „Change Your Password Day“ ausgerufen. Ein Thementag, der bald der Vergangenheit angehören könnte. Doch warum? Jahrelang galt die Änderung des Passwortes in Intervallen von 30, 60 oder 90 Tagen als ein Sicherheitsmechanismus, der es Hackern erschweren sollte, Zugang zu persönlichen Daten zu ermöglichen. Doch dieser Ansatz hat so seine […]

Penetrationstests: Gatekeeper Menschliche Intelligenz

IT-Systeme werden immer komplexer. Mit der zunehmenden Digitalisierung, dem Internet of Things, agilen Arbeitsprozessen in der Anwendungsentwicklung und neuen Services für mobile Endgeräte entstehen ständig neue Einfallstore für Cyberkriminelle. Und diese rüsten auf und setzen bei ihren Angriffen zunehmend auf Künstliche Intelligenz (KI). Wir beschreiben im vierten Teil der fünfteiligen Serie die wachsende Bedeutung von […]

Penetrationstests: Auf dem Weg zu den Kronjuwelen

Sie denken wie Cyberkriminelle, verfügen über exklusives Wissen der Hackerszene und nutzen Scan-Tools und Datenbanken. Penetrationstester gehen mit forensischer Expertise auf die Jagd nach potenziellen Angriffsstellen in Unternehmen. Wir beschreiben im dritten Teil unserer fünfteiligen Serie, wie Penetrationstests ablaufen und wie sich Unternehmen darauf vorbereiten sollten. Mittlerweile bangen zwölf Prozent der kleinen und mittleren Unternehmen […]

Tools vs. Hackerintelligenz – mehrere Wege, ein Ziel

„Dem Hacker immer eine Nasenlänge voraus“ muss der Anspruch einer ganzheitlichen IT-Sicherheitsstrategie sein. Um dieses ambitionierte Ziel zu erreichen, brauchen Unternehmen und ihre Chief Information Security Officer (CISO) einen gut bestückten Werkzeugkoffer. Im zweiten Teil der fünfteiligen Serie vergleichen wir verschiedenen Methoden: Warum Sicherheits- und Schwachstellenanalysen zur Routine gehören, aber nur Penetrationstests durch Menschen mit […]

Penetrationstests lassen Hacker alt aussehen

Hacker agieren immer hemmungsloser. Oft verlieren sich ihre Spuren in Russland oder auf Proxys in Malaysia. Abgesehen haben es Cyberkriminelle auf den Zugang zu Firmennetzen. Ihr Ziel: Sabotage, Diebstahl geistigen Eigentums oder die Blockade von Servern, um Zahlungen zu erpressen. Penetrationstests, bei denen beauftragte Profis ein Netzwerk wie ein Hacker auf Schwachstellen prüfen, erschweren künftige […]

Security Awareness, aber wie?

Freitagmorgen, das Wochenende steht kurz bevor. Mit großer Vorfreude blickt die gesamte Abteilung auf zwei Tage Erholung nach einer – mal wieder – stressigen Woche. Die Müdigkeit ist den Schulungsteilnehmern anzusehen. Recht verwundert fragte ich mich nach der Schulung, was ich hätte anders oder besser machen sollen. Als Informationssicherheitsbeauftragter (ISB) meines Unternehmens war ich auf […]

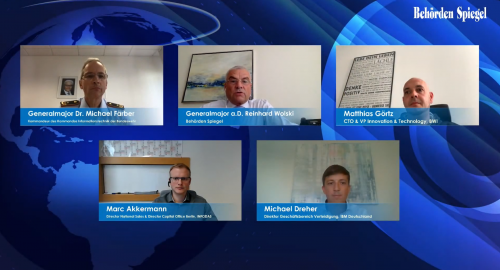

Video: Erfolgreiches Innovationsmanagement bei der Bundeswehr – eine Frage der Führungskultur?

Moderation: Generalmajor a.D. Reinhard Wolski, Behörden Spiegel Generalmajor Dr. Michael Färber, Kommandeur des Kommandos Informationstechnik der Bundeswehr Prof. Dr. Christoph Igel, Forschungsdirektor und Geschäftsführer der Agentur für Innovation in der Cybersicherheit des BMVg und BMI Matthias Görtz, CTO & VP Innovation & Technology, BWI GmbH Marc Akkermann, Director National Sales & Director Capital Office Berlin, […]

Deepfakes: Wer noch alles glaubt was er sieht und hört, verliert

Die Manipulation der Öffentlichkeit durch Fehl- und Falschinformationen oder Verschwörungstheorien im digitalen Umfeld durch verschiedene Akteure bereitet vielen Experten und Politikern große Sorgen. Big Data Analytics, Künstliche Intelligenz, Automatisierung und andere Technologien werden zunehmend eingesetzt um öffentliche Institutionen, demokratische Grundsätze, Unternehmen, Wissenschaft, Medien oder Individuen zu untergraben. Doch man kann damit auch andere Cyberattacken im […]

Soluciones de Dominio Cruzado: ¿Por qué son fundamentales en los procesos de digitalización con datos sensibles?

Los sistemas y activos de datos (dominios) altamente confidenciales suelen estar separados de Internet o de sistemas menos críticos. La separación se consigue mediante el aislamiento, conocido como „brecha de aire“. Dicho aislamiento dificulta considerablemente la exfiltración de datos, así como la infección por programas informáticos malignos. Sin embargo, los ciberataques pueden seguir produciéndose de […]

Status Quo der Digitalisierung der weltweiten Luftfahrtdaten

In den letzten Jahren hat der weltweite Flugverkehr kontinuierlich zugenommen und somit auch die Digitalisierung in der Luftfahrt vorangetrieben. Trotzdem gibt es auch hier noch Bereiche, die bis dato nicht ohne manuelle Arbeitsschritte auskommen und in nicht nachhaltigen oder unsicheren Eigenentwicklungen abgebildet werden. Auf diese Problematik sind wir im Rahmen eines Projektes gestoßen und haben […]

i-Kfz-Mindestanforderungen des KBA an die IT-Sicherheit

Mit ca. 20-25 Millionen Vorgängen, welche von 421 Zulassungsbehörden und 279 Nebenstellen abgewickelt werden, gehören Fahrzeugzulassungen zu den volumenstärksten Verwaltungsverfahren in Deutschland. Seit dem 1.10.2019 steht diese Verwaltungsdienstleistung bundesweit für Privatpersonen im Internet zur Verfügung („Stufe 3“) und soll in Zukunft auf juristische Personen ausgeweitet werden („Stufe 4“). Betreiber der Lösungen für die internetbasierte Fahrzeugzulassung […]

Podcast: “Digitale Souveränität erfordert digitale Mündigkeit”

Ab Minute 12:50 erklärt Marc Akkermann (infodas) im Gespräch mit Dr. Eva Proll (Behördenspiegel) was unter dem Begriff der digitalen Souveränität, welche derzeit auf Politik und Verwaltungsebene intensiv diskutiert wird, zu verstehen ist. IT-Sicherheit, vertrauenswürdige IT, Infrastruktur und Systeme sind ebenso wichtig die querschnittliche Digitalkompetenz. Wer digitale Souveränität haben will, benötigt zwingend eine digitale Mündigkeit. […]

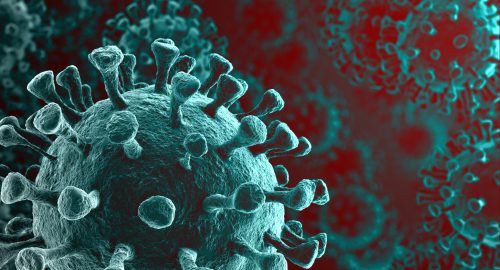

Business Continuity Management: Coronavirus, Cybersicherheit und Pandemiepläne

Die Ausbreitung des Coronavirus (Covid-19) und die Auswirkung auf die global vernetzte Gesellschaft und Wirtschaft nehmen merklich zu. Wissenschaftler gehen zunehmend von einer bevorstehenden Pandemie aus. Reisebeschränkungen werden erlassen, Geschäftsstellen geschlossen und Fabriken stehen weltweit aufgrund von Unterbrechungen in der Lieferkette still. Doch was hat all dies mit Informationssicherheit zu tun? Ein Vergleich zeigt die […]

Sicher Krank – IT Sicherheit im Gesundheitsweisen

Geschlossene Notaufnahmen, gelöschte Patientenakten und Operationen im Kerzenschein: Hacker können mit wenigen Handgriffen ganze Krankenhäuser lahmlegen. Was wie ein Cyberkrimi klingt, ist bereits Realität: Kliniken geraten zunehmend in das Visier von Hackern. Auf ein wirksames IT-Sicherheitskonzept kann daher kein Krankenhaus mehr verzichten. Im November 2018 legte ein Mail-Trojaner das Klinikum Fürstenfeldbruck für elf Tage lahm. […]

KI in der Cybersecurity

Big Data, Analytics und KI spielen in der Absicherung von IT-Infrastrukturen bereits eine bemerkenswerte Rolle und werden weiter an Bedeutung gewinnen, da sind sich inzwischen viele Unternehmen sicher. Mehr als ein Viertel will sie in Ergänzung zu bestehenden Systemen einsetzen, 36 Prozent wollen damit eine voll-automatisierte IT-Sicherheitsarchitektur aufbauen. Für ein wirksames Management von Informationssicherheit brauchen […]

It’s complicated: The Board & Cybersecurity

Whether you are an inside or outside director of the board, Cybersecurity will be on your agenda in the near future if it has not been already. The challenge: Neither do you speak the same language as your security professionals nor will they be able to present you with a silver bullet to address your […]

Video: Overcoming the Cyber Capability Sharing Barrier

NATO members are used to sharing military assets and capabilities, especially military hardware such as tanks, bases, infantry divisions or fighter jets. Sharing offensive and defensive Cyber capabilities are important for today’s military operations in peace time and conflict. However, they are facing similar challenges as intelligence sharing is among allies, especially in times that […]

„Made in Germany”- aber sicher!

„Made in Germany“ ist immer noch eine Marke für Qualität, die Vertrauen schafft. Wenn es um Informationstechnik geht, gelingt das aber nur, wenn die Hersteller das Risiko von im Ausland gefertigter Komponenten adäquat behandeln. Möglich ist das beispielsweise mit dem Konzept „Security-by-Design“. Das Ergebnis sind innovative Lösungen, die höchste Sicherheit für Unternehmen bieten. Immer mehr […]

Cyber Insurance: The risky billion-dollar market

Cyber risks are real and are constantly evolving with technological advances and pervasiveness. Whether individuals, small business or multi national—all might face a Cyber incident that can result in costly financial consequences. In times of heavy competition in classic insurance products and negative interest rate headwinds limiting returns from insurer’s bond portfolios, Cyber risk presents […]

IT-Sicherheit neu denken

Das Angebot an IT-Sicherheits-Produkten und -Dienstleistungen ist riesig. Dennoch steigt die Zahl der Unternehmen immer weiter an, die durch Hacker-Angriffe geschädigt werden. Das Problem: Die meisten Unternehmen reagieren auf die Gefahr aus dem Netz mit Einzelmaßnahmen. Die Angriffsvektoren sind heute allerdings so zahlreich, dass dieser Ansatz scheitern muss. IT-Sicherheit kann nur dann wirksam sein, wenn […]